В девяти случаях из десяти удалить крипто-вредоносное ПО так же сложно, как и обнаружить его.

Вы бы заподозрили внезапное падение производительности вашего компьютера?

Многие не будут! Точно так же лишь немногие беспокоятся о случайных задержках и обычно называют это «стандартной» проблемой своей операционной системы.

Однако, если они копнут глубже, оно также может оказаться мошенническим приложением, которое потребляет пропускную способность и снижает производительность системы.

Содержание

Что такое крипто-вредоносное ПО?

Вы можете предположить, что крипто-вредоносное ПО — это цифровая пиявка, внедренная сторонним пользователем, которая истощает ваши вычислительные ресурсы без вашего ведома.

Однако этот процесс более известен как криптоджекинг.

Как уже говорилось, что затрудняет обнаружение, так это его образ действий. Вы не сможете заметить разницу, если не будете хорошо осведомлены о стандартном шуме, скорости и т. д. вентилятора вашего компьютера. и общую производительность системы.

Это будет запускать приложения для майнинга криптовалюты в фоновом режиме в течение всего срока службы вашего компьютера, если вы не нажмете кнопку «Удалить».

Короче говоря, криптомайнеры — это приложения, которые вносят свой вклад в криптомир, проверяя свои транзакции и добывая новые монеты. Это создает пассивный доход для их операторов.

Но они известны как крипто-вредоносные программы, если они установлены в системе без надлежащего разрешения администратора, что делает это киберпреступлением.

Для более простой аналогии представьте, что кто-то использует вашу лужайку для посадки фруктового дерева, забирает воду и необходимые ресурсы из вашего дома без вашего согласия и лишает вас фруктов или денег.

Это будет похоже на криптоупразднение этого бренного мира.

Как работает крипто-вредоносное ПО?

Как и большинство вредоносных программ!

Не ищите зараженные вирусом загрузки и устанавливайте их для развлечения.

Но они случаются с вами самыми распространенными способами:

- Перейдя по ссылке в письме

- Посетите HTTP-сайты

- Загрузка из небезопасных источников

- Нажав на подозрительное объявление, а что нет

Кроме того, злоумышленники могут применять социальную инженерию, чтобы заставить пользователей загружать такое вредоносное ПО.

После установки крипто-вредоносное ПО потребляет системные ресурсы, пока вы его не обнаружите и не удалите.

Некоторыми признаками заражения крипто-вредоносной программой являются повышенная скорость вращения вентилятора (шум), повышенный нагрев и низкая производительность.

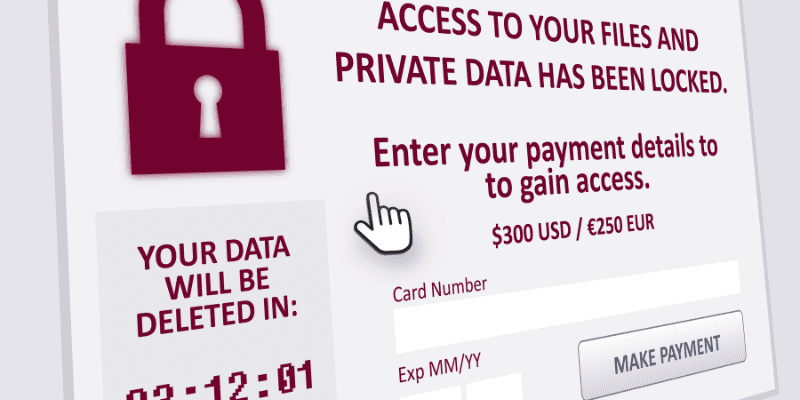

Крипто-вредоносное ПО против Крипто-вымогатели

Крипто-вымогатели не так уж изощренны. После установки он может заблокировать вас от системы только для того, чтобы разрешить доступ после того, как вы заплатите сумму выкупа.

Обычно он отображает контактный номер, адрес электронной почты или данные учетной записи для сотрудничества с угрозой выкупа.

В зависимости от ставок люди иногда соглашаются с мошенником, чтобы вернуть его. Однако есть случаи, когда согласие на такие «просьбы» не приносило облегчения или также делало их мишенью в будущем.

Крипто-вредоносное ПО, напротив, не представляет видимой угрозы. Он тихо работает в фоновом режиме, пожирая ваши ресурсы, чтобы стать постоянным источником пассивного дохода для киберпреступников.

Популярные крипто-вредоносные атаки

Вот некоторые из задокументированных событий, которые потрясли цифровой мир своей изощренностью.

№1. грабоид

Graboid был обнаружен исследователями Palo Alto Networks и опубликован в отчете в 2019 году. Злоумышленник бесплатно использовал около 2000 небезопасных хостов Docker, не требующих авторизации.

Он отправлял удаленные команды для загрузки и развертывания зараженных образов Docker на скомпрометированных хостах. «Загружаемый файл» также содержал инструмент для связи с другими уязвимыми машинами и их компрометации.

Затем «модифицированные» контейнеры загружали четыре сценария и выполняли их по порядку.

Эти скрипты случайным образом запускали майнеры Monero в течение повторяющихся 250-секундных сеансов и распространяли вредоносное ПО по сети.

№ 2. PowerGhost

PowerGhost, представленный «Лабораторией Касперского» в 2018 году, представляет собой бесфайловую вредоносную программу для шифрования, в первую очередь предназначенную для корпоративных сетей.

Он безфайловый, то есть подключается к машинам, не привлекая нежелательного внимания или обнаружения. После этого он входит в устройства с помощью инструментария управления Windows (VMI) или эксплойта EthernalBlue, использованного в печально известной атаке программы-вымогателя VannaCri.

После входа в систему он попытался отключить другие майнеры (если они есть), чтобы получить максимальную отдачу от виновных злоумышленников.

Известно, что в дополнение к ресурсоемкости один вариант PowerGhost может проводить DDoS-атаки, нацеленные на другие серверы.

№3. БэдШелл

BadShell был обнаружен отделом кибербезопасности Comodo в 2018 году. Это еще один бесфайловый крипто-червь, который не оставляет следов в системном хранилище; вместо этого он работает через ЦП и ОЗУ.

Это подключается к Windows PowerShell для выполнения вредоносных команд. Он хранил двоичный код в реестре Windows и запускал сценарии майнинга криптовалюты с помощью планировщика заданий Windows.

№ 4. Ботнет Прометей

Впервые обнаруженный в 2020 году, ботнет Prometei нацелен на опубликованные уязвимости Microsoft Exchange для установки крипто-вредоносного ПО для майнинга Monero.

Эта кибератака использовала множество инструментов, таких как эксплойты EternalBlue, BlueKeep, SMB, RDP и т. д., для распространения по сети и нацеливания на небезопасные системы.

У него было много версий (как и у большинства вредоносных программ), и исследователи Cyberreason отслеживают его происхождение с 2016 года. Кроме того, он является мультиплатформенным и заражает экосистемы Windows и Linux.

Как обнаружить и предотвратить крипто-вредоносное ПО?

Лучший способ проверить наличие крипто-вредоносного ПО — это следить за вашей системой. Громкий шум вентилятора или внезапное падение производительности могут выдать этих цифровых червей.

Однако операционные системы являются сложными объектами, и эти вещи происходят в фоновом режиме, и мы обычно не замечаем таких тонких изменений.

В таком случае, вот несколько советов, которые помогут вам обезопасить себя:

- Держите свои системы в актуальном состоянии. Устаревшее программное обеспечение часто имеет уязвимости, которыми пользуются киберпреступники.

- Используйте первоклассную антивирусную программу. Я не могу не подчеркнуть, что каждому устройству нужен хороший антивирус. Кроме того, такие атаки происходят независимо от операционной системы (Маки тоже атакуют!) и типа устройства (смартфоны, планшеты в том числе).

- Не нажимайте на все подряд. Любознательность — это человеческая природа, которой часто несправедливо пользуются. Если это неизбежно, скопируйте и вставьте подозрительную ссылку в любой браузер и посмотрите, не требует ли она дальнейшего внимания.

- Пожалуйста, следуйте предупреждениям в вашем браузере. Веб-браузеры намного более продвинуты, чем десять лет назад. Старайтесь не отмахиваться от предупреждений без должной осторожности. Кроме того, держитесь подальше от HTTP-сайтов.

- Быть информированным. Эти инструменты регулярно получают обновления от злоумышленников. Кроме того, развиваются и их методы виктимизации. Соответственно, продолжайте читать о недавних взломах и делитесь ими со своими коллегами.

Крипто-вредоносное ПО набирает обороты!

Это связано с растущим распространением криптовалют и их трудным обнаружением.

И после установки они продолжают выбрасывать бесплатные деньги для крипто-преступников без каких-либо усилий с их стороны.

Тем не менее, приведенные выше рекомендации в Интернете помогут вам оставаться в безопасности.

И, как было сказано ранее, было бы лучше установить программное обеспечение для кибербезопасности на все ваши устройства.

Тогда ознакомьтесь с введением в основы кибербезопасности для начинающих.

![Как правильно оценить криптовалюту [2023]](https://alltechreviews.ru/wp-content/uploads/2023/03/1678554743_Как-правильно-оценить-криптовалюту-2023-150x150.png)