CSSS представляет собой серьезную угрозу безопасности, которую необходимо устранить как можно скорее.

По мере развития цифрового мира методы взлома становились все более изощренными и опасными.

Следовательно, при создании веб-приложений первостепенное значение должно отдаваться безопасности, а также поддерживаться в течение длительного времени для борьбы со злонамеренными атаками.

CSS — одна из наиболее распространенных уязвимостей безопасности веб-приложений, и злоумышленники используют некоторые методы для ее использования. К счастью, существуют различные инструменты и стратегии, которые веб-разработчики могут использовать для защиты своих веб-сайтов от CSSS-атак.

Содержание

Что такое уязвимость CSS?

Уязвимость межсайтового скриптинга (CSV) — это тип уязвимости в безопасности, обнаруженный в веб-приложениях, который позволяет злоумышленнику внедрить вредоносный скрипт на веб-страницу, просматриваемую другими пользователями.

Эта уязвимость возникает, когда веб-приложение не проверяет или не очищает пользовательский ввод, что позволяет злоумышленнику внедрить сценарий, который может выполнять произвольный код в браузере жертвы.

Злоумышленник может использовать CSS для создания фальшивой страницы входа или другой веб-формы, которая выглядит как настоящий веб-сайт, обманным путем заставляя пользователей предоставлять свои учетные данные для входа или другую конфиденциальную информацию.

Если в веб-приложении обнаруживается уязвимость CSS и не устраняется немедленно, это может привести к серьезным последствиям для организации, которая им управляет.

Если злоумышленники воспользуются этим, это может привести к утечке данных или другому инциденту безопасности, который раскрывает конфиденциальную информацию пользователей приложения. Это может подорвать доверие пользователей к организации.

Кроме того, стоимость реагирования на утечку данных или другой инцидент безопасности также может быть значительной, включая стоимость расследований и юридических обязательств.

Пример

Рассмотрим веб-приложение, которое позволяет пользователям вводить комментарии или сообщения, которые затем отображаются на общедоступном форуме или доске объявлений.

Если приложение неправильно оценивает ввод пользователя, злоумышленник может вставить в свой комментарий вредоносный скрипт, который будет выполняться в браузере любого, кто просматривает комментарий.

Например, предположим, что злоумышленник публикует комментарий на форуме со следующим сценарием:

Этот сценарий перенаправит браузер жертвы на вредоносный веб-сайт, контролируемый злоумышленником, с добавлением файлов cookie сеанса жертвы к URL-адресу. Затем злоумышленник может использовать эти файлы cookie, чтобы выдать себя за жертву и получить несанкционированный доступ к ее учетной записи.

Когда другие пользователи увидят комментарий злоумышленника, вредоносный скрипт запустится и в их браузерах, потенциально скомпрометировав и их учетные записи.

Это пример постоянной XSS-атаки, когда вредоносный скрипт постоянно хранится на сервере и выполняется каждый раз при загрузке страницы.

Как обнаружить уязвимость CSS?

Сканирование CSS является важной частью безопасности веб-приложений и должно быть включено в комплексную программу безопасности для защиты от веб-атак. Существует несколько способов обнаружения уязвимостей CSS.

Ручное тестирование

Это включает ручное тестирование веб-приложения путем ввода различных форм входных данных, таких как специальные символы и теги сценария, чтобы проверить, как приложение их обрабатывает.

Инструменты автоматического сканирования

Уязвимости веб-приложений можно найти с помощью инструментов автоматического сканирования, таких как OVASP ZAP, Burp Suite и Acunetik. Эти инструменты проверят приложение на наличие потенциальных недостатков и предоставят отчет о любых обнаруженных проблемах.

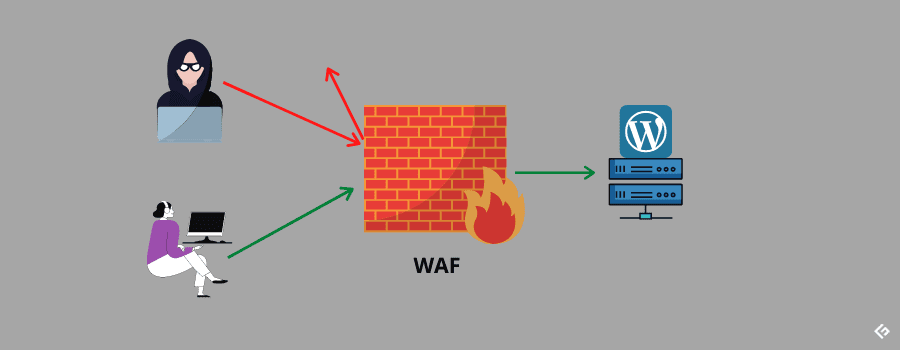

Брандмауэры веб-приложений

Брандмауэры можно использовать для выявления и остановки XSS-атак, отслеживая входящий трафик и блокируя любые запросы, которые могут содержать возможные полезные данные XSS.

Сканеры уязвимостей

Известные уязвимости в веб-приложениях, таких как CSS, можно легко найти с помощью сканера уязвимостей.

Программы обнаружения ошибок

Программы Bug Bounty предлагают вознаграждение тем, кто может найти и сообщить о недостатках безопасности в веб-приложениях. Это может быть эффективным способом поиска уязвимостей, которые могли быть пропущены другими методами обнаружения.

Веб-разработчики могут найти уязвимости CSS и исправить их, прежде чем злоумышленники смогут использовать их в своих интересах, используя эти методы обнаружения.

В этой статье мы обобщили список инструментов автоматического сканирования для обнаружения уязвимостей CSS. Давайте начнем!

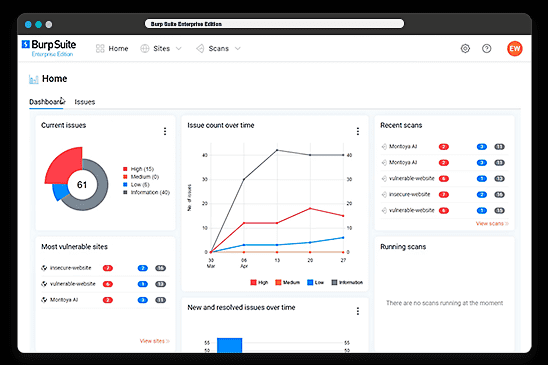

Бурплюкс

Burp Suite — это ведущий инструмент для тестирования безопасности веб-приложений, разработанный PortSwigger. Это хорошо известный инструмент тестирования, используемый специалистами по безопасности, разработчиками и тестировщиками на проникновение для выявления уязвимостей безопасности в веб-приложениях.

Burp Suite предлагает множество функций, включая прокси-сервер, сканер и различные инструменты для атак. Прокси-сервер перехватывает трафик между браузером и сервером, что позволяет пользователям изменять запросы и ответы и проверять наличие уязвимостей.

В то время как сканер выполняет автоматическое тестирование на распространенные уязвимости, включая SQL-инъекцию, CSSS и подделку межсайтовых запросов (CSRF). Этот инструмент доступен для скачивания в бесплатной и коммерческой версиях.

ДальФок

Dalfok — это сканер уязвимостей CSS с открытым исходным кодом и инструмент анализа параметров. Он в первую очередь предназначен для выявления и использования уязвимостей, связанных с манипулированием параметрами в веб-приложениях.

Dalfox использует комбинацию методов статического и динамического анализа для выявления недостатков, таких как CSS и уязвимости включения файлов. Инструмент может автоматически определять параметры известных уязвимостей и предоставлять подробные выходные данные для каждой выявленной уязвимости.

В дополнение к автоматическому сканированию Dalfok также позволяет пользователям вручную тестировать параметры и полезные нагрузки на наличие потенциальных уязвимостей. Он поддерживает широкий спектр полезных нагрузок и методов кодирования, что делает его универсальным инструментом для тестирования различных типов веб-приложений.

Детектифи

Detectifi — еще один отличный сканер безопасности веб-приложений, который помогает организациям выявлять и устранять более 2000 уязвимостей безопасности в своих веб-приложениях. Инструмент использует комбинацию автоматического сканирования и человеческого опыта для обеспечения комплексного тестирования веб-безопасности.

В дополнение к возможностям сканирования Detectifi включает в себя набор инструментов управления уязвимостями, которые позволяют организациям отслеживать и определять приоритеты своих проблем безопасности. Эти инструменты включают в себя возможность назначать уязвимости конкретным членам команды, устанавливать крайние сроки для исправления ошибок и отслеживать состояние каждой уязвимости с течением времени.

Одной из уникальных особенностей Detectifi является платформа Crowdsource, которая позволяет исследователям безопасности со всего мира вносить сигнатуры уязвимостей и тесты безопасности. Это помогает гарантировать, что инструмент всегда соответствует последним угрозам и методам атак.

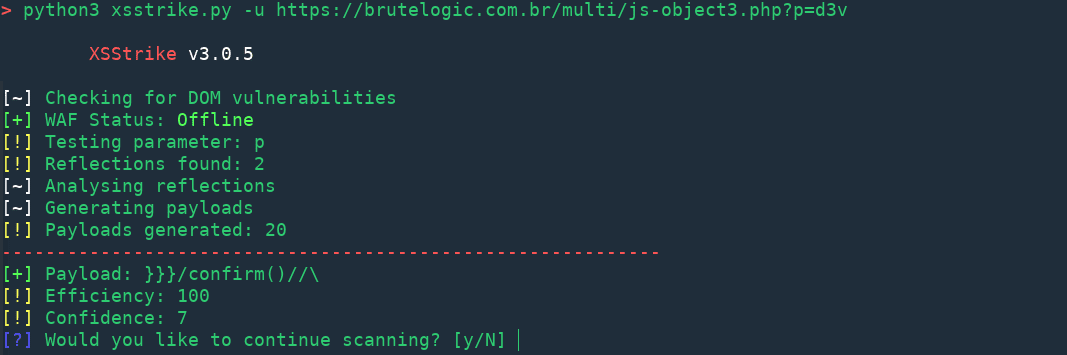

XSStrike

XSStrike — это мощный инструмент командной строки, предназначенный для обнаружения и использования уязвимостей CSS в веб-приложениях.

Что отличает XSStrike от других инструментов тестирования CSS, так это его интеллектуальный генератор полезной нагрузки и возможности анализа контекста.

Вместо того, чтобы вводить полезные данные и проверять их работу, как другие инструменты, XSStrike анализирует ответ с помощью нескольких синтаксических анализаторов, а затем создает полезные данные, которые гарантированно работают, на основе анализа контекста, интегрированного с механизмом фаззинга.

Выплакаться

Vapiti — это мощный сканер уязвимостей веб-приложений с открытым исходным кодом, предназначенный для выявления недостатков безопасности.

Vapiti выполняет сканирование «черного ящика», то есть не изучает исходный код веб-приложения. Вместо этого он сканирует извне, как хакер, просматривая веб-страницы развернутого приложения и ища ссылки, шаблоны и сценарии, которые можно атаковать.

Как только Wapiti идентифицирует входные данные и параметры приложения, он внедряет различные типы полезной нагрузки для проверки на наличие распространенных уязвимостей, таких как внедрение SQL, CSS и внедрение команд.

Затем он анализирует ответы от веб-приложения, чтобы увидеть, возвращаются ли какие-либо сообщения об ошибках, неожиданные шаблоны или специальные строки, которые могут указывать на наличие уязвимости.

Одной из ключевых особенностей Wapiti является его способность обрабатывать требования аутентификации для веб-приложений, которые требуют от пользователей входа в систему перед доступом к определенным страницам. Это позволяет ему сканировать более сложные веб-приложения, требующие проверки пользователем.

kss-сканер

CSS-Scanner — удобный и отличный веб-сервис, предназначенный для поиска уязвимостей CSS в веб-приложениях. Просто введите целевой URL и выберите GET или POST, чтобы начать сканирование. Он показывает результат через несколько секунд.

Этот инструмент работает, вводя различные полезные данные в целевой URL-адрес или поля формы и анализируя ответ с сервера. Если ответ содержит какое-либо указание на уязвимость CSS, например теги сценария или код JavaScript, сканер пометит уязвимость.

Pentest-Tools — это комплексная онлайн-платформа для тестирования на проникновение и оценки уязвимостей. Он предлагает ряд инструментов и услуг для тестирования безопасности веб-приложений, сетей и систем.

Это отличный ресурс для профессионалов в области безопасности и частных лиц, которые хотят защитить свои цифровые активы. Кроме того, этот веб-сайт предлагает другие инструменты, такие как сканер SSL/TLS, SKLi Exploiter, анализ URL-адресов, поиск поддоменов и другие.

Злоумышленник

Сканер уязвимостей злоумышленников — это тип инструмента безопасности, предназначенный для выявления потенциальных уязвимостей и слабых мест в веб-приложениях. Он работает, имитируя атаку на веб-приложение, чтобы выявить уязвимости, которыми может воспользоваться злоумышленник.

злоумышленник автоматически формирует отчет, в котором перечислены все выявленные им уязвимости в веб-приложении. Отчет включает описание, серьезность и рекомендуемые действия по устранению уязвимости. Сканер также может приоритизировать уязвимости в зависимости от их серьезности, чтобы помочь разработчикам в первую очередь устранить наиболее важные проблемы.

Пользователям не нужно устанавливать какое-либо программное обеспечение в своей системе, чтобы использовать этот инструмент. Вместо этого они могут просто войти на веб-сайт Intruder и начать сканирование своих веб-приложений на наличие уязвимостей.

Intruder предлагает как бесплатные, так и платные планы с разным уровнем функций и возможностей. Платные планы предлагают более продвинутые функции, такие как неограниченное сканирование, настраиваемые политики, приоритетное сканирование на наличие новых угроз и интеграцию с другими инструментами безопасности. Более подробную информацию о ценах можно найти здесь.

Безопасность для всех

Security for All — еще один фантастический веб-сервис для сканирования XSS-уязвимостей. Просто введите целевой URL-адрес, который вы хотите проверить, и нажмите «Сканировать сейчас».

Он также предлагает дополнительные бесплатные инструменты, такие как сканер уязвимостей CRLF, сканер уязвимостей XXSE и другие. Вы можете получить доступ ко всем этим инструментам отсюда.

Заключение

Веб-разработчики должны иметь надежные механизмы безопасности, которые могут идентифицировать и останавливать вредоносный код, если они хотят защитить себя от атак CSS.

Например, они могут реализовать проверку ввода, чтобы убедиться, что пользовательский ввод является безопасным, и заголовки политики безопасности содержимого (CSP), чтобы ограничить выполнение сценариев на веб-странице.

Я надеюсь, что вы нашли эту статью полезной для изучения различных инструментов для обнаружения уязвимостей CSS в веб-приложении. Вам может быть интересно узнать, как использовать Nmap для сканирования уязвимостей.

![5 способов адаптивного стиля с помощью CSS [2023]](https://alltechreviews.ru/wp-content/uploads/2023/03/1678628551_5-способов-адаптивного-стиля-с-помощью-CSS-2023-150x150.png)

![11 инструментов клонирования голоса с помощью ИИ для создания безупречной аутентичной озвучки [2023]](https://alltechreviews.ru/wp-content/uploads/2023/03/1678179809_11-инструментов-клонирования-голоса-с-помощью-ИИ-для-создания-безупречной-150x150.png)